Lösungselemente für eine Zero Trust Architektur

1:01:26

Lösungselemente für eine Zero Trust Architektur für den Öffentlichen Dienst

Verwandte Videos

In Cisco Secure Webinare

-

Video wiedergeben -Datensicherheit für das Gesundheitswesen mit FlexPod & VEEAM

-Datensicherheit für das Gesundheitswesen mit FlexPod & VEEAM

In diesem Webinar erfahren Sie anhand der FlexPod IT-Architektur, wie Sie die Risiken vor Angriffen auf Ihre Infrastruktur minimieren, die Administration vereinfachen und flexibel und schnell auf neue Anforderungen reagieren.

59:04

-

Video wiedergeben Warum ist DNS-Security so wichtig

Warum ist DNS-Security so wichtig

mit Cisco Umbrella können Sie Malware-Attacken innerhalb von wenigen Minuten stoppen und Ihre Mitarbeiter schützen, ganz unabhängig wo diese sich aktuell befinden. Cisco Umbrella arbeitet auf der DNS-Ebene und stoppt so bösartige Verbindungen.

41:17

-

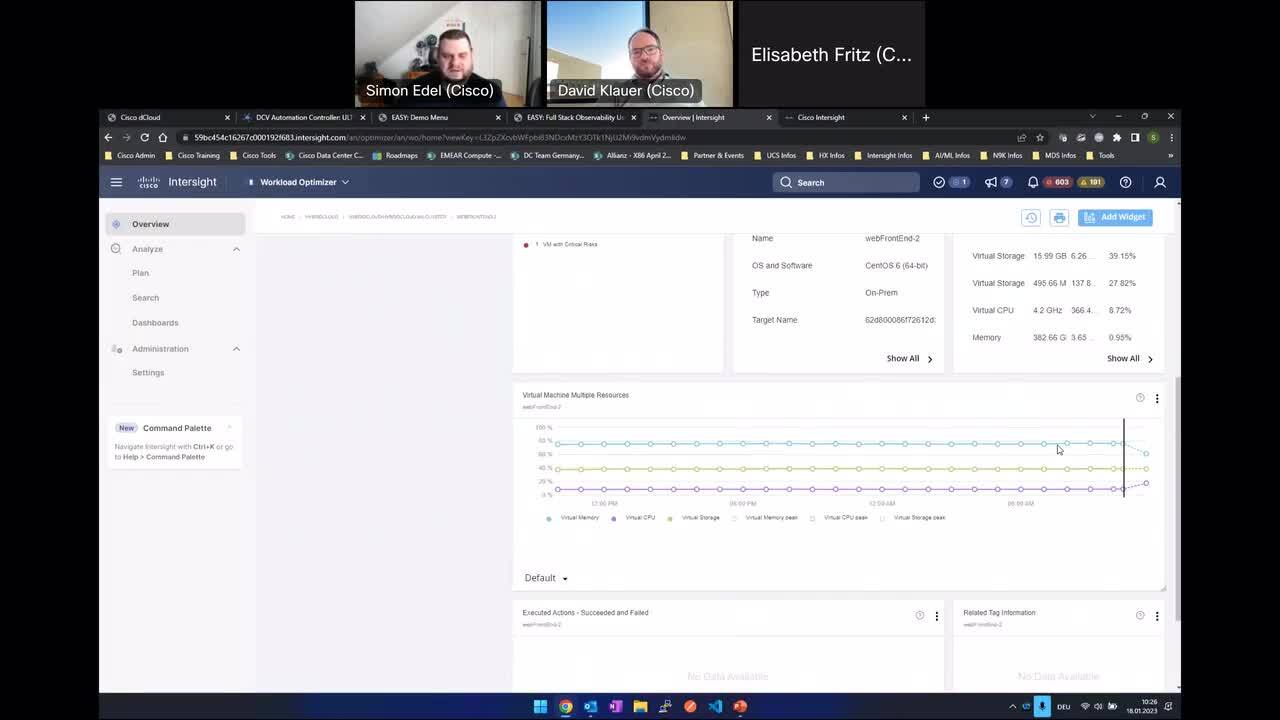

Video wiedergeben FSO - Hybrid Cost Optimization & App Resource Optimization

FSO - Hybrid Cost Optimization & App Resource Optimization

Transformieren und sichern Sie Ihr Unternehmen mit FULL-STACK OBSERVABILITY. Beleuchten Sie jetzt die Blindspots in Ihrer IT.

46:26

-

Video wiedergeben Cisco Trusted Access mit Duo

Cisco Trusted Access mit Duo

Ein neuer Sicherheitsansatz ist erforderlich – Zero Trust – um Identitäts-, Anwendungs- und Netzwerkbedrohungen zu begegnen.

38:48

-

Video wiedergeben Connect and care. Eine Plattform – Zertifiziert & sicher!

Connect and care. Eine Plattform – Zertifiziert & sicher!

Connect and care ist eine 360° Lösung für Krankenhäuser im Bereich Telemedizin. Egal ob Tumorboard, Videosprechstunde oder Fachkonferenz, die Plattform bündelt alle Lösungen an einem Ort. Wir zeigen, wie telemedizinische Versorgung aussehen kann!

49:34

-

Video wiedergeben Detektive im Datacenter - Full Stack Observability und Secure Workload

Detektive im Datacenter - Full Stack Observability und Secure Workload

Die Informationsüberlegenheit ist ein wesentlicher Schlüssel zum Erfolg - das gilt auch bei der Absicherung von komplexen Rechenzentren. Im Webinar wollen wir aufzeigen wie die Full Stack Observability und die Workload Lösungen eingesetzt werden

58:50